En el época tecnológica moderna, nuestra protección de los aparatos móviles y de protección de nuestros datos personales ha llegado más cruciales que nunca. A medida que el auge de nuevas tecnologías como el reconocimiento facial las opciones para desbloquear teléfonos móviles, computadoras y tabletas se han transformado significativamente. No obstante, aparece la inquietante duda: ¿es realmente seguro emplear el reconocimiento facial como fuente de acceso?

Los métodos de desbloqueo ha cambiado desde patrones y PINs hasta imprints dactilares y reconocimiento facial. Cada uno de estos métodos tiene sus respectivos ventajas y desafíos. Si bien este sistema de identificación facial brinda conveniencia y velocidad, también evidencia preocupaciones sobre su eficacia y privacidad. En este artículo, analizaremos una amplia gama de métodos de desbloqueo, incluyendo herramientas herramientas para el restauración de contraseña y el proceso de reinicio de fábrica, así como también diferentes configuraciones de protección que puedes usar para proteger tus dispositivos sin tener que poniendo en riesgo tus datos.

Técnicas de Desbloqueo

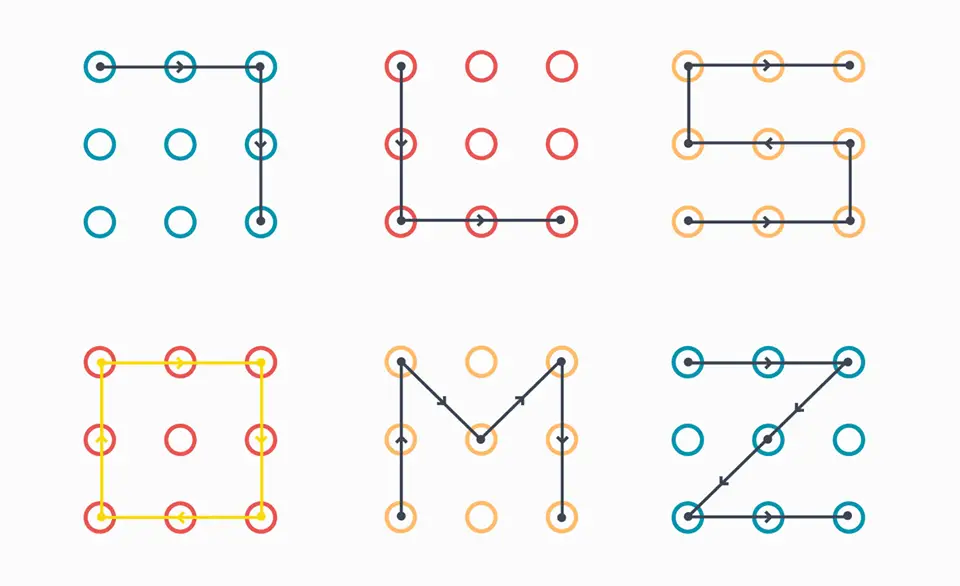

Existen diferentes métodos de desbloqueo que permiten acceder a dispositivos portátiles y ordenadores de manera segura y eficiente. Entre los los frecuentes se localizan el patrón de desbloqueo, el PIN de seguridad y las claves de ingreso. Cada método posee sus ventajas y desventajas, dependiendo de la facilidad de uso y el grado de seguridad que se requiera. Por supuesto, los dibujos podrían ser más fáciles de recordar, pero también podrían ser más propensos a ser copiados si se observados.

El uso de tecnologías biométricas ha revolucionado la seguridad en aparatos. La huella dactilar y el identificación facial son dos de los sistemas más famosos debido a su velocidad y conveniencia. Dichos sistemas no solo brindan un acceso inmediato, sino que también incorporan una nivel adicional de seguridad, ya que se basan en características específicas de cada persona. No obstante, es esencial evaluar las implicaciones de privacidad que puede conllevar el empleo de tales herramientas.

Por último, existen herramientas de liberación a distancia que pueden beneficiosas en situaciones de emergencia. Servicios como Find My Device y Find My iPhone permiten a los empleados recuperar el acceso a sus dispositivos en caso de pérdida o bloqueo. Dichos sistemas no solo facilitan el desbloqueo, sino que también brindan alternativas para salvaguardar la información privada, como el restablecimiento de origen o la restauración de clave sin perder datos. La decisión del sistema de desbloqueo adecuado dependrá de las necesidades y gustos de cada usuario.

Protección del Reconocimiento Facial

El reconocimiento facial ha ganado popularidad como un método de acceso eficiente y cómodo para dispositivos móviles, PCs y tablets. Sin embargo, su seguridad es un asunto de discusión. Si bien que proporciona una manera eficiente de ingresar a dispositivos, existen dudas sobre la precisión de esta herramienta y su susceptibilidad a métodos de engaño, como el uso de imágenes o grabaciones para imitar la personalidad del usuario. La eficacia del reconocimiento facial puede variar según la calidad de la cámara y la luz, lo que puede afectar su funcionalidad.

Además, las implicaciones de privacidad son notables. Los información biométrica, como las fotos faciales, son sensibles y su almacenamiento y utilización inadecuados pueden resultar a hurtos de personalidad o accesos no autorizados. Muchas aplicaciones utilizan métodos de enseñanza automático para mejorar la protección del sistema de identificación facial, pero esto también implica el riesgo de que esos información puedan ser mal utilizados por partes externas, especialmente si la seguridad de datos personales no está garantizada.

Por otro lado, hay alternativas para incrementar la seguridad cuando se utiliza el reconocimiento facial como método de acceso. Implementar ajustes adicionales, como crear un número de identificación personal de protección o una clave de singularidad, puede añadir una capa extra de resguardo. Además, actualizar el software del aparato y usar herramientas de acceso remoto como Find My Device o Find My iPhone puede ayudar a prevenir accesos no autorizados y proteger la seguridad de la data privada almacenada.

Resguardo de Información Personales

La defensa de información privados es un aspecto fundamental en el empleo de tecnología actual, sobretodo en dispositivos móviles y ordenadores. Con el aumento del reconocimiento facial como mecanismo de desbloqueo, es esencial considerar cómo se tratan y guardan nuestras imágenes y rasgos biométricas. A contraste de un PIN o clave, que se pueden cambiados si son comprometidos, los información biométricos son singulares y, una vez expuestos, son difíciles de salvaguardar. Por lo tanto, es crucial que los usuarios sean conscientes de los peligros relacionados y de las medidas de protección que necesitan llevar a cabo.

Los métodos como el reconocimiento biométrico deben ser empleados con cuidado, ya que pueden ser vulnerables a ataques o engaños. Los hackers han encontrado formas de burlar estos mecanismos, ya sea mediante el uso de imágenes o grabaciones para engañar a las máquinas. Para salvaguardar la data, es aconsejable implementar configuraciones de protección adicionales, como la autenticación de dobles etapas, además del identificación biométrico. Esto contribuye a garantizar que el acceso a nuestros aparatos esté más resguardado.

Finalmente, es fundamental actualizar al día los sistemas operativos y las aplicaciones que usamos. Las actualizaciones a frecuentemente traen parches de seguridad que contribuyen a prevenir riesgos. Además, los usuarios deben estar al tanto acerca de las políticas de protección de datos de las apps y plataformas que utilizan, asegurándose de que sus información no sean compartidos o vendidos sin su autorización. La educación sobre la seguridad de dispositivos móviles y la protección de datos privados es fundamental para una vivencia digital más protegida.

Herramientas de Acceso Remoto

Las herramientas de acceso remoto se han transformado en una solución esencial para numerosos dueños de dispositivos portátiles y computadoras. Estas aplicaciones y servicios permiten recuperar el ingreso a un aparato cuando se ha perdido la clave, el dibujo de desbloqueo o incluso el PIN de seguridad. Por ejemplo, servicios como Find My Device de Google y Buscar mi iPhone de Apple son ampliamente utilizados para ubicar y acceder aparatos perdidos, garantizando la seguridad de los datos personales.

Sumado a esto de ayudar en el acceso, estas aplicaciones suelen ofrecer funciones complementarias como la posibilidad de eliminar de forma remota los datos del aparato, lo que es fundamental en caso de hurto o pérdida. Servicios como iCloud y Mi Unlock proporcionan opciones seguros para restaurar el acceso sin comprometer la información guardada. Esto hace posible mantener la protección de datos personales al mismo tiempo que se resuelven los problemas de ingreso.

Es crucial tener en consideración que, aunque tales herramientas proporcionan soluciones funcionales, su uso debe estar acompañado de configuraciones de protección adecuadas. Esto incluye mantener actualizadas las contraseñas y habilitar autenticaciones extra, como la huella dactilar o el reconocimiento de rostros. De esta manera, se puede disfrutar de la comodidad del acceso remoto sin poner en riesgo la protección del aparato.

Setup de Seguridad en Dispositivos

La configuración de protección en dispositivos móviles es fundamental para salvaguardar la información personal y garantizar que únicamente los usuarios permitidos puedan acceder a ellos. Al establecer un candado de screen, ya sea utilizando un dibujo de unlock, un PIN de protección o una contraseña de acceso, se agrega una capa inicial de protección. Además, es crucial habilitar el reconocimiento facial o la huella dactilar, ya que estos métodos de biometría suelen ser considerablemente veloces y convenientes sin comprometer la protección.

Es importante también aprovechar las utilities de desbloqueo remoto disponibles, como Find My Device para Android o Buscar mi iPhone para aparatos de Apple. Dichas herramientas no solo colaboran a recuperar un dispositivo hurtado, sino que también posibilitan eliminar información de manera remota en caso de extravio. Establecer tales sistemas correctamente desde el principio puede marcar la distinción en situaciones de riesgo.

Al final, los usuarios necesitan mantenerse al corriente de las alternativas de reseteo de fábrica y restauración de clave. Aunque estos pueden formas útiles para entrar a un aparato, es crucial que se empleen con precaución para no desperdiciar datos valiosa. La formación sobre la ajuste de seguridad y la salvaguarda de datos privados es esencial para mantener la integridad de los aparatos y la privacidad del consumidor.